Services hospitaliers paralysés pendant des semaines par des logiciels malveillants, données patients piratées… L’an passé, les établissements de santé ont dû faire face à des cyberattaques d'ampleur. Une réalité inquiétante que confirme l’Observatoire des incidents de sécurité des SI pour le secteur santé et médico-social. Exercices, kits de crise : l’État presse les hôpitaux de se préparer au pire.

Nuit du 21 août 2022 : le centre hospitalier Sud-Francilien (CHSF) à Corbeil-Essonnes est victime d’une attaque informatique d’une envergure inédite. À la hauteur de la rançon initialement réclamée par les pirates : 10 millions de dollars pour relâcher les données cryptées capturées. L’établissement prévient que son activité est sérieusement perturbée. L'intrusion rend inaccessibles les logiciels métiers de l’hôpital, les systèmes de stockage (notamment d’imagerie médicale) et le SI ayant trait aux admissions de la patientèle… Décembre 2022, l’hôpital de Versailles est visé à son tour par un rançongiciel, affectant l'activité du site et la prise en charge des patients. Des interventions sont annulées, des malades transférés. L'année 2023 ne semble pas commencer sous de meilleurs auspices : le 9 mars, le CHU de Brest subit une intrusion malveillante. Connexions internet coupées, plus de rendez-vous en ligne ni de paiement par carte bancaire : le fonctionnement de l'hôpital est durablement affecté.

Prévenir, neutraliser, récupérer

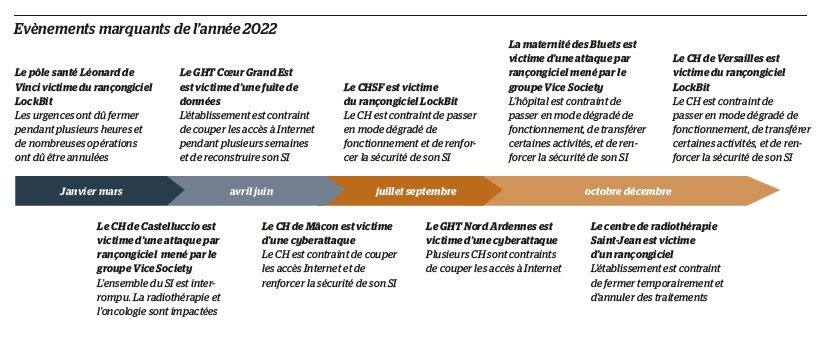

Lors d’attaques contre des organismes publics, la politique constante de l’État est de ne jamais payer de rançon. Il n’empêche… L’année 2022 a « encore été marquée par des attaques d’ampleur visant les établissements de santé », insiste l’Observatoire des incidents de sécurité des systèmes d’information pour les secteurs santé et médico-social dans son rapport qu’il vient de rendre public.

L’an passé, le nombre total d’établissements – plus de 400 – ayant déclaré « au moins un incident » a ainsi augmenté de façon significative (+33 %), malgré une baisse de 19 % du nombre de signalements (592 exactement) par rapport à 2021. Une diminution relative qui s’explique par le fait que les incidents expérimentés n’avaient pas forcément empêché l’établissement de fonctionner.

Malgré tout, le nombre d’interventions « en appui technique » des experts ministériels du CERT santé (auprès de 97 établissements) a progressé de 26 % par rapport à 2021. L’une des missions de ces spécialistes du numérique est d’aider immédiatement, 24h/24, au confinement des systèmes attaqués, de neutraliser l'attaque cyber et de récupérer des informations permettant l'analyse des traces numériques laissées par les pirates (et alimenter le dépôt de plainte). À charge aussi pour ce service de faire le lien avec les autorités chargées de la lutte contre la cybercriminalité et d’accompagner les établissements à produire « un plan de remédiation » après une compromission sérieuse de leur système informatique. Face à un incident, l'accompagnement peut aussi passer par la mise à disposition de fiches réflexes (hameçonnage, maliciel), de recos (changements de mots de passe, liste noire d'adresse de messagerie, blocage de protocoles), la suppression de fichiers malveillants…

Dans le détail, toujours selon l’Observatoire, le nombre d'attaques par rançongiciel (27 portées à la connaissance du CERT Santé) a certes baissé sur un an mais « nombre d’entre elles ont eu un impact majeur » sur les hôpitaux visés. Par exemple, 17 établissements ont été contraints de mettre en place « un mode dégradé de fonctionnement » qui a perduré plusieurs semaines, voire plusieurs mois pour quatre d’entre eux.

Exercices et kits de crise

La gravité des attaques est devenue la préoccupation première des pouvoirs publics, qui ont pris la mesure des risques sanitaires de ce fléau. Le maintien de la bonne prise en charge des patients dans un hôpital sous le coup d’une cyberattaque demeure la priorité numéro un, confirme Élodie Chaudron, l’une des copilotes de la « task force » cyber pour la santé mise sur pied par le ministère en décembre.

Matignon coordonne désormais les opérations. Depuis sa création, la plateforme rassemble toutes les parties concernées, sous la houlette de la Délégation ministérielle du numérique en santé (DNS) : haut fonctionnaire de la défense et de la sécurité, Direction générale de l'offre de soins (DGOS), l’Agence nationale de la sécurité des systèmes d’information (Anssi), Agence du numérique en santé, CERT santé… Tous ces acteurs travaillent au nouveau plan de prévention et de réponse aux cyberattaques : le programme « CaRE » – acronyme de Cyber Accélération et Résilience des établissements.

La feuille de route de préparation aux incidents cyber imposait déjà que 100 % des établissements de santé « les plus prioritaires » aient mis en œuvre de nouveaux exercices à l'horizon de mai 2023… De fait, la réalisation de ces entraînements de crise fait désormais partie de la panoplie exigée. Trois kits de scénario d’exercice, adaptés à la typologie des acteurs, ont été produits, disponibles sur le portail de l’Agence du numérique en santé. Ces kits de crise proposent également des scénarii adaptés aux établissements médico-sociaux.

À charge pour les ARS et les groupements régionaux d’appui au développement de la e-santé (GRADes) de les décliner sur leur territoire. « Ils sont en phase de généralisation pour préparer l’ensemble des directions d’établissements et les professionnels qui y travaillent à faire face à une attaque cyber », assure Élodie Chaudron. Tous les établissements (publics et privés) devront avoir réalisé un exercice de simulation à fin 2024. « La persistance d’un niveau élevé de menace justifie le besoin de préparation et d’anticipation pour faire face à des attaques et incidents d’origine malveillants », explique-t-on au ministère de la Santé.